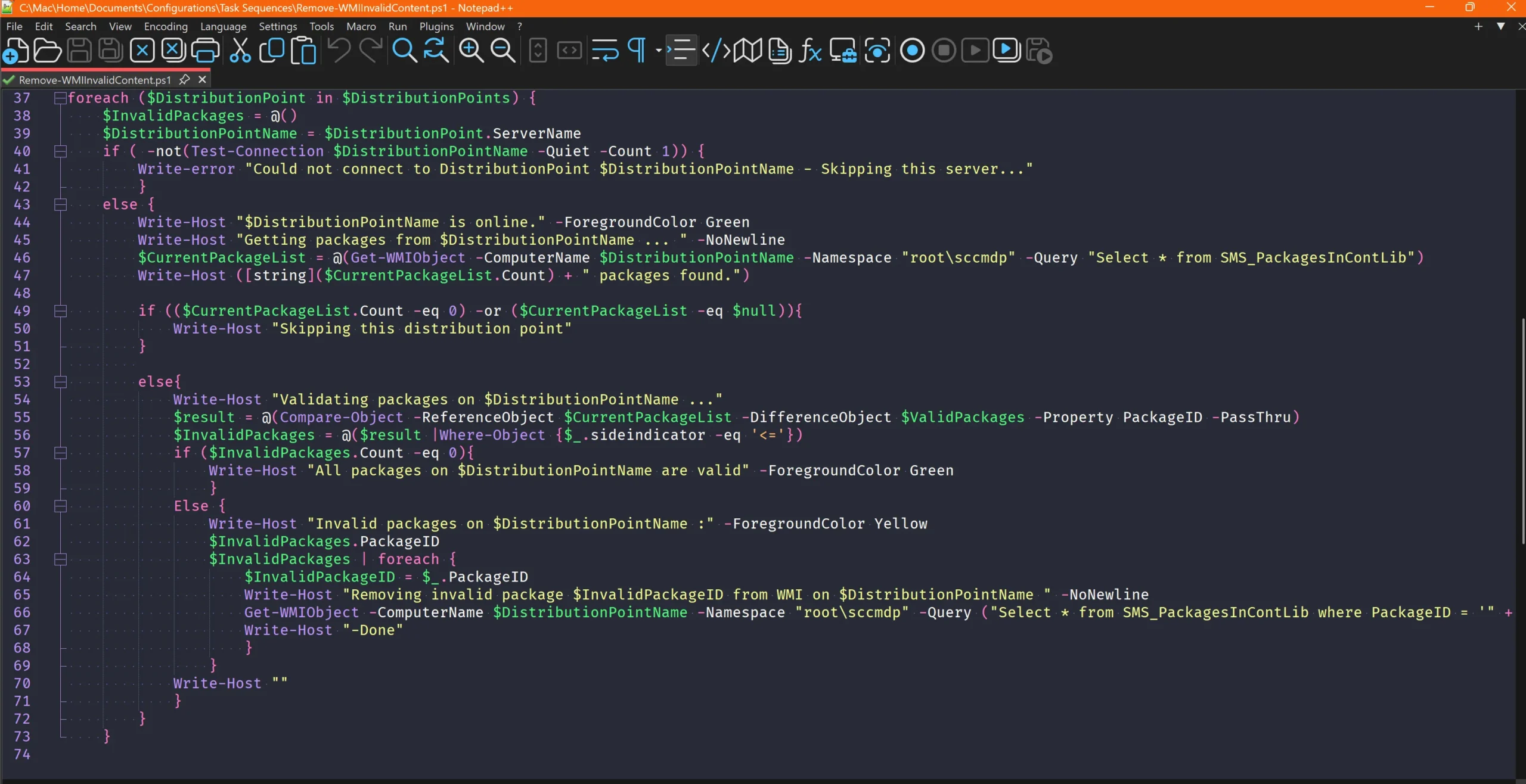

La notizia arriva direttamente dallo sviluppatore di Notepad++, Don Ho, che in un comunicato pubblicato il 2 febbraio ha rivelato i dettagli di un attacco informatico piuttosto sofisticato ai danni del celebre editor di testo.

Secondo le indagini condotte insieme a esperti di sicurezza esterni, il problema non riguardava il codice di Notepad++ in sé, ma l’infrastruttura del provider di hosting. Gli attaccanti sono riusciti a intercettare e reindirizzare il traffico degli aggiornamenti automatici verso server malevoli, distribuendo così versioni compromesse del programma ad alcuni utenti mirati.

Chi c’è dietro e quanto è durato

Diversi ricercatori indipendenti ritengono che l’attacco sia opera di un gruppo sponsorizzato dal governo cinese. Non un attacco a tappeto quindi, ma qualcosa di molto più chirurgico.

La finestra temporale è piuttosto ampia: si parla di un periodo compreso tra giugno e i primi giorni di dicembre 2025. In particolare, il server compromesso è stato “bonificato” a settembre durante una manutenzione programmata, ma gli attaccanti avevano nel frattempo ottenuto credenziali di servizi interni che hanno continuato a sfruttare fino a dicembre per reindirizzare parte del traffico.

Il provider ha confermato che l’obiettivo era esclusivamente Notepad++, probabilmente perché gli aggressori conoscevano alcune debolezze nei controlli di verifica degli aggiornamenti presenti nelle versioni precedenti del software.

Cosa è stato fatto

Don Ho si è scusato con gli utenti colpiti e ha elencato le contromisure adottate. Il sito è stato migrato su un nuovo provider con standard di sicurezza più elevati. L’aggiornatore interno (WinGup) è stato potenziato già dalla versione 8.8.9 per verificare sia il certificato che la firma digitale degli installer scaricati. A partire dalla prossima versione 8.9.2, prevista tra circa un mese, sarà inoltre obbligatoria la verifica della firma XML restituita dal server.

Per chi usa Notepad++ regolarmente, il consiglio è quello di assicurarsi di avere installato almeno la versione 8.8.9 o successive. Il caso è da considerarsi risolto, ma resta un promemoria importante su quanto possa essere vulnerabile anche software diffusissimo quando l’anello debole è l’infrastruttura su cui si appoggia.

Mastodon

Mastodon

Telegram

Telegram

Bluesky

Bluesky

Lascia un commento