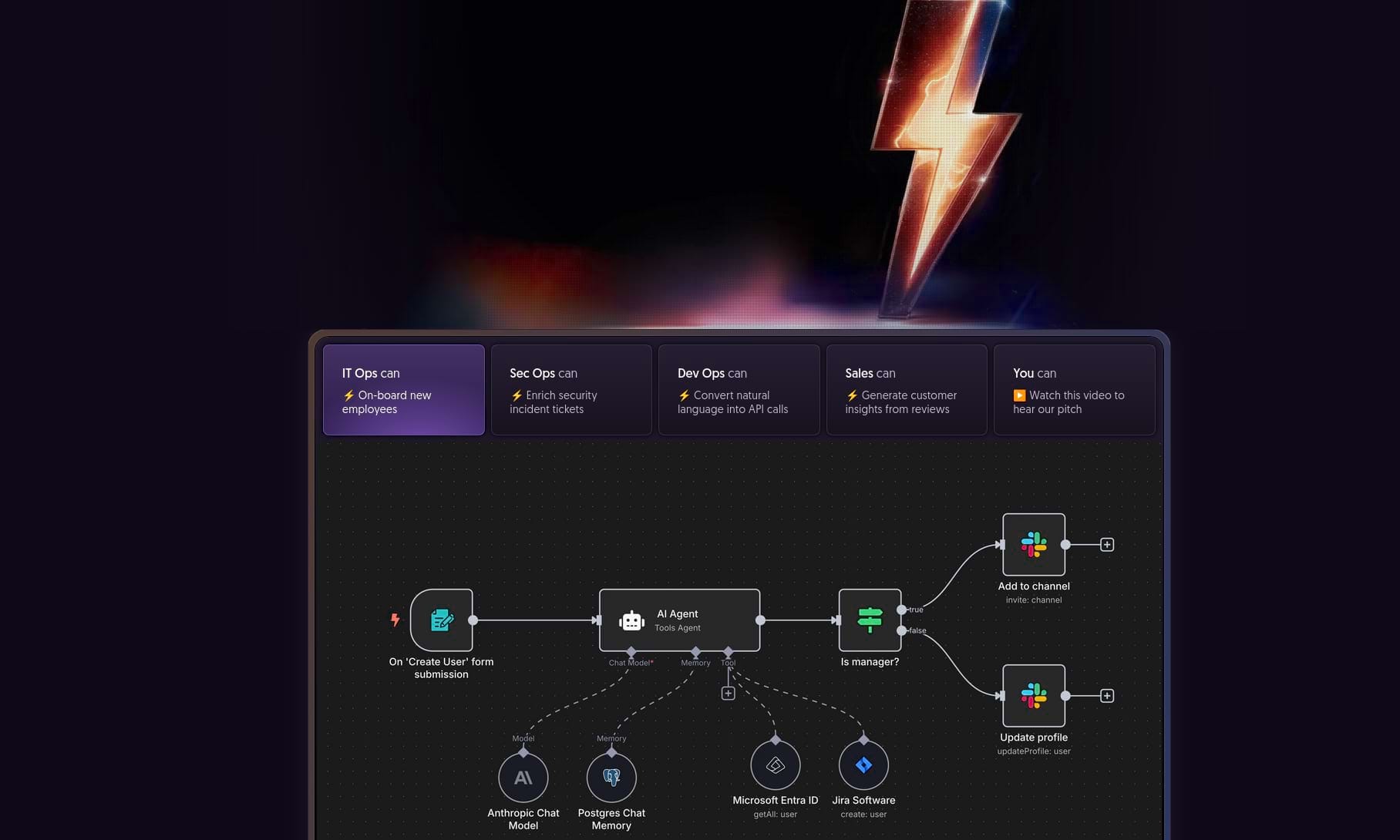

Chi usa n8n per automatizzare i propri flussi di lavoro dovrebbe fermarsi un attimo e controllare quale versione sta utilizzando. La piattaforma open source ha rivelato quattro vulnerabilità critiche nelle ultime due settimane, due delle quali con il punteggio massimo di 10 su 10 nella scala CVSS.

Una raffica di falle

La situazione è questa, come riporta The Hacker News:

La prima vulnerabilità (CVE-2025-68613, CVSS 9,9) è emersa a fine dicembre e permetteva l’esecuzione di codice da parte di utenti autenticati. Pochi giorni dopo è arrivata la seconda (CVE-2025-68668, CVSS 9,9), un bypass della sandbox Python che consentiva di eseguire comandi sul server.

Oggi sono state rese pubbliche altre due falle ancora più gravi. La CVE-2026-21877 (CVSS 10) riguarda il nodo Git e permette a un utente autenticato di eseguire codice malevolo. Ma la peggiore è la CVE-2026-21858, battezzata “Ni8mare” dai ricercatori di Cyera: anche questa con punteggio 10, ma a differenza delle altre non richiede autenticazione.

Ni8mare: la falla che fa più paura

Quest’ultima vulnerabilità sfrutta un problema nella gestione dei webhook e dei moduli. Un attaccante può manipolare le richieste per leggere file arbitrari dal server, estrarre credenziali dal database, falsificare cookie di sessione e ottenere accesso amministrativo. Da lì il passo verso l’esecuzione di comandi è breve.

Il rischio è enorme: n8n tipicamente contiene credenziali API, token OAuth, connessioni a database e servizi cloud. Un’istanza compromessa può diventare la chiave d’accesso a tutta l’infrastruttura aziendale.

Versioni corrette

Le correzioni sono distribuite su più versioni: la 1.121.3, la 2.0.0 e le più recenti 1.123.10, 2.1.5, 2.2.4 e 2.3.0. Chi gestisce istanze self-hosted dovrebbe aggiornare immediatamente e, nel frattempo, evitare di esporre n8n direttamente su internet.

Mastodon

Mastodon

Blog

Blog

Telegram

Telegram

Bluesky

Bluesky

Lascia un commento